IDC/ISP信息安全管理系统

【摘要】

随着近年来互联网产业的飞速发展,互联网的服务模式和传播渠道也日趋多样化。新闻网站、门户网站、搜索引擎、论坛、博客、P2P等多种服务模式并存,互联网已演化成为一个虚拟社会,互联网安全管理面临空前的挑战。在加强互联网安全管理的同时,组织力量开展互联网信息的汇集整理与分析,对于全面了解社情民意,做好网络宣传监管工作具有重要意义。

目前,在互联网接入服务提供和管理工作中还存在安全意识淡薄、管理基础薄弱、查处手段缺失、违法信息发现及处置难,日志留存落实不到位等问题和薄弱环节。

全国人大常委会2012年12月28日颁布的《关于加强网络信息保护的决定》第五、十条和《互联网信息服务管理办法》(国务院第292号令)第十四条规定了互联网接入服务提供商应当采取技术措施,发现、处置传输的违法信息,并做好日志留存工作。《工业和信息化部、国务院国有资产监督管理委员会关于开展基础电信企业网络与信息安全责任考核有关工作的指导意见》(工信部联保[2012]551号)、《工业和信息化部办公厅关于印发<2014年省级基础电信企业网络与信息安全工作考核要点与评分标准>的通知》(工信厅保[2014]15号),也明确要求将基础电信企业IDC/ISP信息安全管理及技术手段建设纳入省级公司的考核体系。

2012年12月,工业和信息化部发布了《互联网数据中心和互联网接入服务信息安全管理系统技术要求》、《互联网数据中心和互联网接入服务信息安全管理系统接口规范》和《互联网数据中心和互联网接入服务信息安全管理系统及接口测试方法》,对IDC在互联网信息安全管理方面,包括基础数据管理、访问日志管理、违法网站及违法信息发现与处置等提出了更加具体的要求。

为满足工信部关于IDC/ISP信息安全管理系统的相关要求,以及同时满足省内用户访问IDC业务行为分析、省内重点ICP流量流向分析、IDC业务和流量精细化控制等需求,国内电信运营商提出了IDC/ISP信息安全管理系统的建设思路。

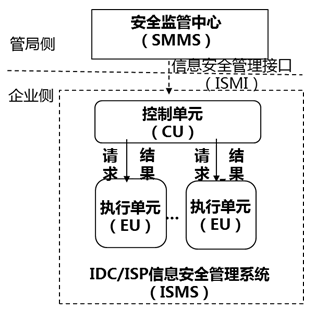

ISMS系统基本架构

IDC信息安全管理系统(Information Security Management System,简称ISMS)是lDC经营者建设的具有基础数据管理、访问日志管理、信息安全管理等功能的信息安全管理系统,用于满足电信管理部门和IDC经营者信息安全的管理需求。每个省公司建设一个统一的ISMS,与电信管理部门建设的安全监管系统(SMMS)通过信息安全管理接口(ISMI)进行通信,实现电信管理部门的监管需求。通信管理局侧的安全监管系统(SMMS)负责监控策略的制定并下发,以及接收IDC信息安全管理系统(ISMS)分析的结果。

ISMS系统架构如图1所示

ISMS系统实施原则

(一)IDC出口链路覆盖范围

(1)应100%覆盖需监管的IDC出口带宽;

(2)一次工程实现单个IDC机房出口链路100%覆盖,满足内容审计功能需求。

(二)链路类型覆盖范围

(1)所有厂商EU设备均支持10GE端口,产业规模大;POS端口不是后续网络发展方向,且部分厂商EU设备不支持POS端口,产业规模小,应谨慎覆盖;后续应综合EU设备支持情况和产业规模,考虑IDC机房出口链路的扩容和改造;

(2)优先覆盖10GE、100GE端口,也可根据实际需求覆盖GE和40G POS链路,原则上不考虑10G POS端口。

(三)设备部署原则

(1)EU部署在IDC机房,监控IDC出口链路,后续可作为IDC出口带宽配套与带宽扩容同步进行;

(2)CU全省集中建设部署1套;

(3)EU覆盖链路可采用串接方式,也可根据省内业务和运维部门需求采用并接方式;若选择并接方式,应提前做好沟通工作,确保完全满足工信部/省管局当前和未来内容审计要求。

ISMS系统组网方案

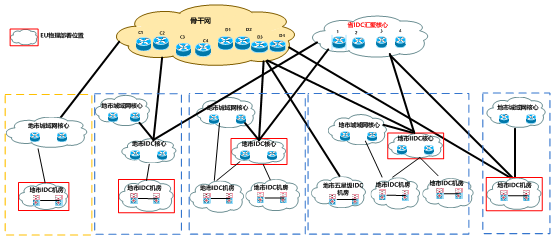

IDC网络架构有以下3种情况:

(1)采用IDC机房-地市IDC汇聚-省IDC核心三级连接的方式;

(2)采用IDC机房-省IDC核心的二级连接方式;

(3)采用IDC机房-地市城域网-骨干网-省IDC核心这种不直接与IDC汇聚核心连接的方式。

IDC网络拓扑图如图2所示。

图2 IDC网络拓扑

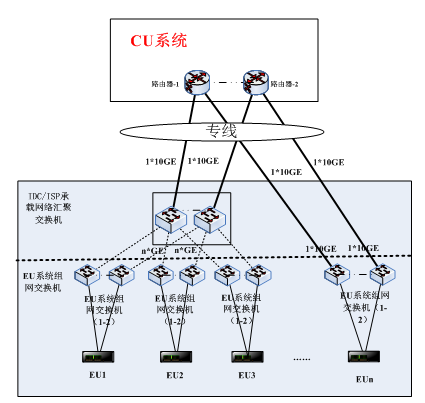

ISMS系统组网的整体原则为,在每个涉及到的机房内部署2台EU系统组网交换机,用于数据传输、网管、EU平台的组网,EU系统组网交换机通过N*GE上联汇聚交换机,采用裸纤或传输承载。具体组网拓扑如图3所示。

图3 ISMS网络拓扑

(一)EU部署位置方案

(1)IDC机房上行

按照部署在IDC机房出口上行的方式,随着IDC出口链路的扩容而进行EU的按需扩容。

(2)省IDC汇聚核心下行

否定此种方案,原因有2点:其一,绝大部分地市的城域网都直接和本地市的IDC汇聚节点进行连接,如果在省IDC汇聚核心下行进行部署,这部分流量是无法监控的;其二,由于所有流量进行混传,那么在省IDC汇聚核心的路由器实际流量都是没有规则的,需要超大量的传输资源将所有流量进行汇聚后再进行(同源同宿)分流处理才行。传输资源还是跨地市的,获取难度很大。

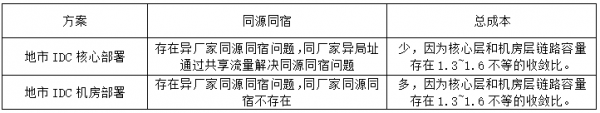

(3)地市IDC汇聚设备上行

在地市IDC汇聚核心处进行采集。在这里采集既保证了所有流量全部监控,同时也解决了采集点过多、分散的问题。

对比以上方案,具体对比表格如表1.

表1 方案比较

经过以上讨论及比对,建议选用方案三进行EU的部署。

(二)EU组网建设方案

在每个涉及到的IDC机房内部署2台EU系统组网交换机,用于数据传输、网管、EU平台的组网,EU系统组网交换机通过N*GE上联汇聚交换机,采用裸纤或传输承载至省中心CU.

(三)并接封堵链路部署方案

(1)地市存在一对IDC核心路由器(在异机房)

对于此种模型,每个机房的EU接入交换机各出一条链路和该机房的IDC核心相连。服务器平均分为两组,分别挂在两台EU接入交换机下面。接入交换机上下行和互连分别透传封堵所用的vlan,交换机透传vlan时,下行使用access,上行和互连使用trunk,IDC核心侧采用子接口终结vlan的形式。对于二层封堵的,需要分配私网地址段,在IDC核心侧接口上配置地址,服务器侧无需配置地址。对于三层封堵的,需要分配私网地址段,将网关配置在IDC核心上,其他地址分别配置在服务器端口上。当其中一台接入交换机只是上行链路down时,IDC维护人员手动将故障链路的子接口迁移到另一个核心的端口上。当其中一台接入交换机出现故障时,服务器维护人员手动将封堵业务指定到另一台交换机下挂的服务器。从而实现封堵业务的冷备。

(2)地市存在两对IDC核心路由器(分别在异机房)

对于此种模型,原则上和一组跨机房IDC核心的模型一样。不同的地方是,在此类模型中,同一个机房会存在两组IDC核心。对于此类情况,首先将服务器分为两大组,分别用于IDC核心A和B,他们使用不同的vlan和地址段,然后再将两大组服务器分别平均下挂到机房的两台机(如交换机)下面。

(3)IDC机房存在一对出口交换机/路由器

对于此种模型,EU接入交换机和IDC核心成口字形互联。接入交换机上下行和互连分别透传封堵所用的vlan,交换机透传vlan时,下行使用access,上行和互连使用trunk,IDC核心侧采用子接口终结vlan的形式。IDC核心向下启用vrrp,通过接入交换机实现二层“心跳互通”。服务器平均分为两组,分别挂在两台EU接入交换机下面。接入交换机到IDC核心链路故障时,通过vrrp自行切换。当其中一台接入交换机出现故障时,服务器维护人员手动将封堵业务指定到另一台交换机下挂的服务器。从而实现封堵业务的冷备。

(文章与图片来源:网络 版权归原作者所有 如有侵权请联系删除)

QQ咨询

QQ咨询

微信咨询

微信咨询